|

Samedi 17 janvier 2026 - 09:35 |

| Translate |

|

| Rubriques |

| Réseaux sociaux |

|

| Liste des jeux Amiga |

|

| Trucs et astuces |

|

| Glossaire |

|

| Galeries |

|

| Téléchargement |

|

| Liens |

|

| Partenaires |

|

| A Propos |

|

| Contact |

|

|

|

S'il y a bien une chose que l'on redoute en informatique, c'est d'être infecté par un virus. Tant que l'on n'est pas touché, on snobe ce problème mais dès qu'il nous atteint, les mines des utilisateurs commencent à se déconfire. Nous allons voir dans cet article ce qu'est véritablement un virus, ses origines, ses formes et les remèdes disponibles sur Amiga.

On pourrait définir un virus ainsi : programme autonome, auto-réplicateur, inséré dans un système informatique à l'insu de ses utilisateurs autorisés, et destiné à en dégrader le fonctionnement. Ce programme parasite est écrit dans n'importe quel langage (BASIC, Pascal, C, assembleur). Peu importe, puisqu'il sera compilé pour devenir exécutable et deviendra une suite de 0 et de 1 qui sont, comme chacun sait, la nourriture de base des micro-ordinateurs. Il est indépendant, il se reproduit, se multiplie de façon autonome, et s'insère dans d'autres programmes.

Une fois installé, il est donc capable d'élaborer, seul, une stratégie de survie. Sa principale occupation consiste donc à se dupliquer. La seconde mission du virus consiste à faire une action. C'est là que les choses se compliquent, l'action peut aller du simple message du type "joyeux anniversaire" à la destruction pure et simple de toutes les données stockées sur un média de stockage.

Son appellation provient d'une analogie avec le virus biologique puisqu'il présente des similitudes dans sa manière de se propager en utilisant les facultés de reproduction de la cellule hôte. On attribue le terme de "virus informatique" à l'informaticien et spécialiste en biologie moléculaire Leonard Adleman.

Leonard Adleman

Cette fois, l'histoire ne commence pas dans un garage, mais dans les Universités américaines à la fin des années 1970. Créé par trois programmeurs des Bell's Laboratories, le jeu Core War peut être considéré comme l'ancêtre des virus. On y joue à la tombée de la nuit, période d'utilisation réduite des ordinateurs. Dans un environnement multitâche, les joueurs créent des programmes qu'ils appellent des "organismes", et qui se combattent en se dévorant les uns les autres. Le vainqueur est le joueur auquel il reste le plus grand nombre de programmes intacts.

Ce premier programme autonome n'avait pas le but d'un virus comme on le conçoit aujourd'hui : il était un simple divertissement. Pour ce jeu, chaque joueur écrit un programme, ensuite chargé en mémoire vive. Le système d'exploitation, qui se doit juste d'être multitâche, exécute tour à tour une instruction de chacun des logiciels. L'objectif du jeu est de détruire les programmes adverses tout en assurant sa propre prolifération. Les joueurs ne connaissent évidemment pas l'emplacement du programme adverse. Les logiciels sont capables de se recopier, de se réparer, de se déplacer eux-mêmes en différentes zones de la mémoire et d'attaquer le logiciel adverse en écrivant aléatoirement dans d'autres zones mémoire. La partie se termine au bout d'un temps défini ou lorsque l'un des joueurs voit tous ses programmes inactifs ou détruits. Le vainqueur est celui qui possède le plus grand nombre de copies actives. C'est exactement un des principes de programmation des virus.

Core War

En 1983, Ken Thomson (l'un des créateurs d'Unix) fit quelques publicités aux virus en expliquant, lors d'un discours de réception, comment les concevoir, et conseillant même cette activité passionnante à ses auditeurs. Core War et l'attrait pour les virus auraient pu rester encore longtemps confidentiel. Mais en 1984, Dewdneye, chroniqueur de Scientific American, explique dans le numéro de mai du célèbre magazine, les bases pratiques relatives à Core War.

En 1986, l'ARPANET fut infecté par "Brain", virus renommant toutes les disquettes de démarrage de système en (C)Brain. Les créateurs de ce virus, des Pakistanais, y donnaient leurs noms, adresse et numéro de téléphone car c'était une publicité pour eux.

En 1987, le virus "Stoned" fut le fruit du travail d'étudiants de l'Université de Wellington, en Nouvelle-Zélande. En allumant un PC infecté, il y avait une chance sur huit pour que s'affiche le message "Your PC is stoned" à l'écran.

Sur Amiga, le premier de ces micro-programmes nuisibles fut SCA (Swiss Cracking Association) qui commença à infecter les Amiga à partir de novembre 1987. Certaines versions de Deluxe Paint furent contaminées. Heureusement, ce virus n'endommageait pas les disquettes mais seulement le bloc d'amorce.

Début 1988, l'éditeur français Loriciels reçoit un des nombreux envois habituels sous la forme d'une disquette censée contenir un programme de protection inviolable. Le programme est testé, mais le micro ayant servi au test manifeste peu de temps après des signes de défaillance. Les éditeurs de logiciels sont particulièrement au fait du problème des virus aux États-Unis. Les nouveaux produits ainsi que les envois des particuliers sont testés sur des machines strictement réservées à cet usage. Les techniciens remontèrent la filière et retrouvèrent le logiciel fautif. Celui-ci, désassemblé, livra le virus qu'il contenait.

D'autres éditeurs tels que ERE Informatique et Infogrames, ainsi que des sociétés de duplication comme CAAV et Start ont été le cible de ce type d'attaques. Les virus étaient enfin arrivés en France. Diffusée par la presse, l'information passa dans le public, le phénomène virus fit désormais partie du quotidien.

Qui créent les virus ?

- Les bidouilleurs informatiques : c'est la catégorie qui nous concerne le plus, il s'agit de petits génies qui utilisent leur savoir pour emmerder le monde.

- Des employés : ils créent des virus pour nuire à leur entreprise ou à certaines personnes.

- Des militaires : spécialistes de l'informatique, ils sont payés pour trouver les failles dans le système informatique de l'ennemi.

Un virus ne débarque jamais tout seul d'un jour à l'autre. Votre ordinateur ne tombe pas malade d'un seul coup (sauf un PC :-)). Un virus vient toujours de l'extérieur par disquette, CD, clé USB ou Internet. La lutte contre les virus passe donc par l'examen systématique des programmes que vous trouvez à droite, à gauche et notamment sur Internet. Sur Amiga, les virus se cachent (cachaient) souvent dans des archives .lzx ou .lha de programmes divers.

Les fonctions du virus

Un virus a cinq fonctions principales :

- Une fonction de recherche pour lui permettre de sélectionner les cibles à infecter.

- Une fonction de reproduction pour infecter les cibles trouvées.

- Une fonction de dissimulation qui permet au virus de rester le plus longtemps possible dans le système.

- Une fonction de déclenchement qui vérifiera la validité de ses critères d'infection (taille du fichier, nature, fonction, date, etc.).

- Une fonction de nuisance plus ou moins importante.

Les virus de programmes

Ces virus infectent en majorité les exécutables mais aussi des pilotes de périphériques. Pour infecter les fichiers programmes, le créateur du virus à plusieurs choix :

- Méthode de l'ajout à la fin. Le virus copie son code à la fin du fichier cible en plaçant une instruction de saut au début du programme pour que le virus soit exécuté en premier (malin non ?).

- Méthode de l'ajout au début. Il s'agit d'une autre variante qui consiste à placer la totalité du code du virus en début de programme exécutable.

- Méthode de l'utilisation des zones inutilisées des programmes. De nombreux programmes possèdent des zones d'octets vierges de tout code ; un endroit idéal pour y cacher un virus.

Les virus du système s'attaquent à deux zones particulières et communes à tous les ordinateurs qui sont les partitions et les secteurs d'amorçage (boot). Sur le secteur d'amorçage, un virus va généralement arrêter le démarrage du système d'exploitation. Sur une partition, un virus peut changer son ordre de priorité, la rendre non démarrable ou encore changer son système de fichiers.

Les caractéristiques des virus

Les virus sont de plus en plus sophistiqués. Chaque nouveau virus emprunte des techniques à ses prédécesseurs, en les perfectionnant ou en ajoutant d'autres. Toutes ces techniques ont pour but de les rendre plus efficaces et plus difficilement détectables. Voici une liste de caractéristiques plus vicieuses les unes que les autres pour échapper à votre attention :

Les virus furtifs

Pour ne pas être détectés, ceux-ci rendent leur infection invisible. Elle peut prendre plusieurs aspects. Le cas le plus courant est un bout de programme affichant la taille des fichiers originaux avant l'infection et non pas après.

Les rétrovirus ou virus défensifs

Ceux-là ne se contentent pas de rester des cibles à la merci des antivirus. Certains recherchent par exemple la présence de logiciels antivirus sur le disque dur afin de les détruire ou provoquer des dysfonctionnements notables. La recherche se fait sur le nom du logiciel (dès qu'il y a le mot "virus") ou sur une manière de fonctionner (examen de fichiers répondant à un algorithme particulier).

Les virus polymorphes

Les polymorphes sont capables de créer des copies différentes d'eux-mêmes à chaque infection. Cela rend plus difficile leur détection, l'antivirus devant être capable de repérer une signature du virus, une trace de son passage.

Les virus lents et les virus rapides

Un virus de programme qui est résident en mémoire infecte en général un programme dès son lancement. Les virus lents attendent qu'un fichier soit copié ou modifié pour l'infecter. La contamination est ainsi beaucoup plus discrète. A l'inverse, un rapide infecte à chaque fois qu'un fichier est manipulé par le système.

Les virus binaires

Le Roméo et Juliette des virus. Il s'agit de deux virus qui attendent de se retrouver dans le même système pour agir. Ils sont complémentaires l'un de l'autre.

Les virus chiffrés

A chaque réplication, le virus est chiffré/codé afin de dissimuler les instructions qui, si elles s'y trouvaient en clair, révéleraient la présence de ce virus ou pourraient indiquer la présence de code suspect.

Les virus métamorphes

Contrairement au chiffrement simple et au polymorphisme, où le corps du virus ne change pas et est simplement chiffré, le métamorphisme permet au virus de modifier sa structure même et les instructions qui le composent.

Les virus compte-gouttes

Un injecteur (ou "dropper", en anglais), aussi appelé programme seringue ou virus compte-gouttes est un programme informatique créé pour installer un logiciel malveillant sur un système cible. Il s'agit d'une forme minimaliste de cheval de Troie. Le code du logiciel malveillant est soit inclus à même l'injecteur, soit téléchargé sur la machine à partir d'Internet une fois activé. Une fois le logiciel malveillant activé, il arrive que l'injecteur s'autodétruise.

Les virus-vers

Apparus aux environs de l'année 2003, ayant connu un développement fulgurant dans les années qui suivirent, les virus-vers sont des virus classiques car ils ont un programme hôte. Mais ils s'apparentent aux vers car leur mode de propagation est lié au réseau, en général via l'exploitation de failles de sécurité, et comme des vers, leur action se veut discrète, et non destructrice pour les utilisateurs de la machine infectée. De plus, ils poursuivent des buts à visée large, tels que l'attaque par saturation des ressources ou attaque DoS (Denial of Service) d'un serveur par des milliers de machines infectées se connectant simultanément.

Liste des virus sur AmigaOS

Voici la liste des 830 virus référencés sur AmigaOS par l'équipe de Virus Help Denmark :

- 16 BitCrew (bloc d'amorce).

- 16 BitCrew - Graffiti (bloc d'amorce).

- 16 BitCrew - Paratax 3 (bloc d'amorce).

- 16 BitCrew - Plastique (bloc d'amorce).

- 16 BitCrew - Zaccess 1.0 (bloc d'amorce).

- 196 virus (lien).

- 212 (lien).

- 4K Intro (trojan).

- 8x8 (lien). Autre nom : Motaba.3.

- AAA-Enhancer (trojan).

- ABC (bloc d'amorce).

- Achtung (trojan).

- AcidInfector (lien).

- Addy.Dropper (trojan).

- Addy (fichier).

- ADO 1 (trojan).

- ADO 2 (trojan).

- ADO 3 (trojan).

- Affe 2 (lien).

- AGA-Install (trojan).

- AGA-Italy Fake (trojan).

- AHC.1 (bloc d'amorce).

- AHC.2 (bloc d'amorce).

- Ahkeym (trojan).

- Aibon 1 (fichier).

- Aibon 1 dropper (trojan).

- Aibon 2 (fichier).

- Aibon 1 dropper (trojan).

- AISF (fichier).

- Akimo (lien).

- Alien (trojan).

- AlienNewBeat (bloc d'amorce).

- AlienNewBeat.Satan (bloc d'amorce).

- Alien Life Form 2 (fichier).

- Alien Life Form 4 (fichier).

- Alfons Eberg 2 (fichier).

- AmiBlank (trojan).

- AmigaFanatic (bloc d'amorce).

- Amigaknight (fichier).

- Amigamaster (bloc d'amorce).

- AmigaRAR Fake (trojan).

- AmiHacker (trojan).

- AmiPatch (trojan).

- Amixhack (trojan).

- Amos AGA-Install (trojan).

- Amos Joshua 1 (trojan).

- Amos Joshua 2 (trojan).

- Amos Joshua 3 (trojan).

- Amos Joshua Clone (trojan).

- Andy (fichier). Autre nom : Decade.

- Andy dropper (trojan). Autre nom : Decade dropper.

- Angel (bloc d'amorce).

- Antichrist (lien).

- Antonio (lien).

- Antonio dropper (trojan).

- AramDol (lien).

- ASS protector 1.0 (bloc d'amorce).

- ASS protector 1.0 french (bloc d'amorce).

- ASV.Original (bloc d'amorce).

- Atari (fichier).

- Australian Parasite (bloc d'amorce).

- Australian Parasite - SHI (bloc d'amorce).

- BadBytes 2 (bloc d'amorce).

- BadBytes 3 (bloc d'amorce).

- Bastard (lien).

- Bastard dropper (trojan).

- BBS.$4EB9-(lien).Diskrepair (trojan).

- BBS.$4EB9-(lien).DMS2.06 (trojan).

- BBS.$4EB9-(lien).First (lien).

- BBS.$4EB9-(lien).LHAV3 (trojan).

- BBS.$4EB9-(lien).WhiteBox v8.0 (trojan).

- BBS.AeReg (trojan).

- BBS.AmiPatch 1.0a (fichier).

- BBS.AX Fucker (fichier).

- BBS.AX Hacker (trojan).

- BBS.Blieb6 (trojan).

- BBS.CCHack (trojan).

- BBS.CLP Based.CLP WOW (trojan).

- BBS.CLP Based.MST-VEC (trojan).

- BBS.CLP Based.PHA trojan (trojan).

- BBS.CLP Based.UA Dailer 6.2 (trojan).

- BBS.ConfTop (trojan).

- BBS.Descriptor (trojan).

- BBS.Devil.11 b door.DLog (trojan).

- BBS.Devil.11 b door.MsgTop (trojan).

- BBS.Devil.11 b door.ULog (trojan).

- BBS.Devil.11 b door.VScan (trojan).

- BBS.Devil.v8 b door (trojan).

- BBS.Doom CLX.Assign (trojan).

- BBS.Doom CLX.Copy (trojan).

- BBS.Doom CLX.Dropper (trojan).

- BBS.Doom CLX.Intro (trojan).

- BBS.Doom CLX.Lib (trojan).

- BBS.DOpus-Virus (trojan).

- BBS.DSC101 (trojan).

- BBS.Easy E (trojan).

- BBS.Euromail (trojan).

- BBS.Express 2.20 Aibon2 (fichier).

- BBS.Express 2.20 Aibon3 (fichier).

- BBS.Express 2.20 Aibon DWEdit (trojan).

- BBS.Express 2.20 Original (fichier).

- BBS.FakeMiami (fichier).

- BBS.Istrip (trojan).

- BBS.Lhacheck (trojan).

- BBS.Look (trojan).

- BBS.MasterBBS (trojan).

- BBS.Max A (trojan).

- BBS.Max B (trojan).

- BBS.Max C (trojan).

- BBS.Max D (trojan).

- BBS.Max Safe (trojan).

- BBS.Merry (trojan).

- BBS.MONGO 09 (trojan).

- BBS.MONGO 51 (trojan).

- BBS.M-Chat (trojan).

- BBS.M-Chat.ATX Chat (trojan).

- BBS.M-Chat.MST-DoorBells (trojan).

- BBS.M-Chat.MST-DoorBells (trojan).

- BBS.No Guru (fichier).

- BBS.PB-Party (trojan).

- BBS.Port67 mkey (trojan).

- BBS.Powertrader (trojan).

- BBS.PP-Bomb.Died (trojan).

- BBS.PP-Bomb.MegaMon (trojan).

- BBS.PP-Bomb.ModuleMaster 17 (trojan).

- BBS.PP-Bomb.qtx pow (trojan).

- BBS.Pstats (trojan).

- BBS.SCAN X (trojan).

- BBS.ShowSysops (fichier).

- BBS.Snoopdos 1.6 (trojan).

- BBS.Stockmarket (trojan).

- BBS.SwiftWare 0.98 (trojan).

- BBS.TopUtil (trojan).

- BBS.Traveller (lien).

- BBS.Trojan3 10536 (trojan).

- BBS.UA Dialer 2.8g (trojan).

- BBS.Zappa B door (trojan).

- Beethoven (fichier).

- Beol 1 (lien).

- Beol 2 (lien).

- Beol 3 (lien).

- Beol 4 (lien).

- Beol 4 dropper (trojan).

- Beol 5 (lien).

- Beol 96 (lien).

- BGS9 1 (fichier).

- BGS9 2 (fichier).

- BGS9 3 (fichier).

- BGS9 ATARI (fichier).

- BGS9 Nast (fichier).

- BGS9 Novi (fichier).

- BGS9 PoPa (fichier).

- BGS9 Rob Northern (fichier).

- BGS9 Terrorists (fichier).

- BigBen (bloc d'amorce).

- BlackFlash 2.0 (bloc d'amorce).

- BlackFlash 2.0 - BadBytes3 (bloc d'amorce).

- BLF (bloc d'amorce).

- Blowjob (bloc d'amorce).

- Bluebox (fichier).

- Bobek 1 (lien).

- Bobek 1 dropper (trojan).

- Bobek 2 (lien).

- Bobek 2 dropper 1 (trojan).

- Bobek 2 dropper 2 (trojan).

- Bobek 3 (lien).

- Bokor (lien).

- Bokor 105 (lien).

- Bokor 106 (lien).

- Bokor 110 (lien).

- BootX (bloc d'amorce).

- BootX Killer (bloc d'amorce).

- BootX Updater (trojan).

- Bret Hawnes (fichier).

- Bulletin (trojan).

- BURN 1 (lien).

- BURN 2 (lien).

- Butonic 1.31 4.55 (fichier).

- Butonic 1.31 4.55 Snoopdos1.9 dropper (trojan).

- Butonic 3.00 (fichier).

- Butonic 3.10 (fichier).

- Buzz (trojan).

- ByteBandit 1 (bloc d'amorce).

- ByteBandit 2 (bloc d'amorce).

- ByteBandit 3 (bloc d'amorce).

- ByteBandit 4 (bloc d'amorce).

- ByteBandit Error (bloc d'amorce).

- ByteBandit Forpib (bloc d'amorce).

- ByteBandit Forpib Amida (bloc d'amorce).

- ByteBandit Forpib AmigaFreak (bloc d'amorce).

- ByteBandit Forpib Digital Age (bloc d'amorce).

- ByteBandit Forpib Electrovision (bloc d'amorce).

- ByteBandit Forpib Frity (bloc d'amorce).

- ByteBandit Forpib Germany (bloc d'amorce).

- ByteBandit Forpib Mad (bloc d'amorce).

- ByteBandit Forpib Morbid Angel (bloc d'amorce).

- ByteBandit Forpib Powerbomb (bloc d'amorce).

- ByteBandit Forpib Riska (bloc d'amorce).

- ByteBandit Forpib Starcom 6 (bloc d'amorce).

- ByteBandit Forpib Zaccess 2.0 (bloc d'amorce).

- ByteBandit Hauke (bloc d'amorce).

- ByteBandit Inger IQ (bloc d'amorce).

- ByteBandit NoBanditAnymore (bloc d'amorce).

- ByteBandit NoHead (bloc d'amorce).

- ByteBandit Plus (bloc d'amorce).

- ByteBandit VIPHS (bloc d'amorce).

- Byteparasite 1 (fichier).

- Byteparasite 2 (fichier).

- Byteparasite 3 (fichier).

- ByteVoyager 1 (bloc d'amorce).

- ByteVoyager 2 (bloc d'amorce).

- ByteVoyager Starcom3 (bloc d'amorce).

- ByteWarrior (bloc d'amorce).

- ByteWarrior 2 (bloc d'amorce)

- ByteWarrior Mad3 (bloc d'amorce).

- ByteWarrior Mad3b (bloc d'amorce).

- ByteWarrior Paramount (bloc d'amorce).

- Cascade (bloc d'amorce).

- Cascade dropper (trojan).

- CCCP (bloc d'amorce)

- CCCP (mMultipartie).

- CCCP Data Crime (multipartie).

- CCCP Irak3 (multipartie).

- CCCP Starcom 1 (multipartie).

- CED Amos (trojan).

- Challenger (trojan).

- Chaos Master (fichier).

- Christmas Violator (lien).

- Claas Araham (bloc d'amorce).

- Clonk (bloc d'amorce).

- Cobra (bloc d'amorce).

- Coder (bloc d'amorce).

- Coder BadBytes5 (bloc d'amorce).

- Coder JT-Protec (bloc d'amorce).

- Coder TomatesGentechnic 2 (bloc d'amorce).

- Coder TwinzSantaClaus (bloc d'amorce).

- Color (fichier).

- Commander (lien).

- Commander dropper (trojan).

- Commodore (trojan).

- Compuphagozyte-1 1452 (fichier).

- Compuphagozyte-2 1148 (fichier).

- Compuphagozyte-3 568 (fichier).

- Compuphagozyte-3 592 (fichier).

- Compuphagozyte-4 916 (fichier).

- Compuphagozyte-4 952 (fichier).

- Compuphagozyte-5 892a (fichier).

- Compuphagozyte-5 900 (fichier).

- Compuphagozyte-5 936a (fichier).

- Compuphagozyte-5 936b (fichier).

- Compuphagozyte-6 1008 (fichier).

- Compuphagozyte-6 1012 (fichier).

- Compuphagozyte-6 1048 (fichier).

- Compuphagozyte-7 (fichier).

- Compuphagozyte-8 (fichier).

- Compuphagozyte Nano (fichier).

- ConClip A (fichier).

- ConClip B (fichier).

- Conman A 1995 (lien).

- Conman Artm 23 (trojan).

- Conman B Bloody (fichier).

- Conman Dir (fichier).

- Conman Dir dropper (trojan).

- Conman Hyper (trojan).

- Conman IPrefs (trojan).

- Conman IPrefs dropper (trojan).

- Conman KeyMaker format (trojan).

- Conman KeyMaker HD faker (trojan).

- Conman LoadWB (trojan).

- Conman LoadWB dropper (trojan).

- COP BIO A IconD (trojan). Faux IconDepth v1.31.

- COP BIO B Embryo (trojan). Faux installateur d'Embryo.

- COP BIO B Mortal (trojan). Faux installateur de Mortal Combat.

- COP BIO B Sgolf (trojan). Faux installateur de Sensible Golf.

- COP BIO B Swos (trojan). Faux installateur de Sensible World Of Soccer.

- COP BIO B Vcop (trojan).

- COP BIO C TrsMem (trojan). Faux installateur de Schnelltro.

- COP BIO D Flakekiller (trojan). Faux tueur de Flake.

- COP BIO E LZX120 (trojan). Faux LZX v1.20.

- COP BIO F DayDream (trojan). Faux BBS Daydream v1.20.

- COP BIO F Fdisk20 (trojan). Faux Fake FDisk v2.00.

- COP BIO F Server (trojan).

- COP BIO F VirusZ 121 (trojan). Faux VirusZ v1.21.

- COP BIO G Intro (trojan).

- COP BIO G VirusChecker 659 (trojan). Faux VirusChecker v6.59.

- COP BIO H Orb95 (trojan).

- COP COP A NComm32 (trojan). Faux Ncomm v3.2.

- COP COP B CED4 (trojan). Faux CygnusEd v4.xx.

- COP COP B LHA30 (trojan). Faux LHA v3.00.

- COP COP C DOpus5 (trojan). Faux DOpus v5.0.

- COP COP D SInfo (trojan). Faux Sinfo v1.0.

- COP COP E FutureTracker (trojan). Faux FutureTracker.

- COP COP E VirusWorkshop 50 (trojan). Faux VirusWorkshop v5.0.

- COP COP F ACP5 (trojan). Faux AmiExpress v5.0.

- COP COP G Copkiller (trojan). Faux CopKiller v1.1.

- COP COP H LZX130 (trojan). Faux LZX v1.30.

- COP COP I LZX125 (trojan). Faux LZX v1.25.

- COP COP I Protracker (trojan). Faux ProTracker.

- COP COP J ACP420 (trojan). Faux AmiExpress v4.20.

- COP COP K Dmv05 (trojan).

- COP COP K Tetris (trojan). Faux Tetris.

- COP COP L Andromeda (trojan). Fausse démo Andromeda.

- COP COP L Parallax (trojan). Fausse démo Parallax.

- COP COP L Spaceballs (trojan). Fausse démo Spaceballs.

- COP COP L TP5 TRS (trojan).

- COP COP L TSL (trojan).

- COP COP M PhaXmas (trojan).

- COP COP N QBT3 (trojan). Faux QuaterBackTools v3.xx.

- COP Scansystem (trojan). Faux ScanSystem.

- COP ToolsDeamon (trojan). Faux Toolsdeamon.

- COP Callerslog (trojan). Faux CallersLog v1.2.

- COP AmiExpress 5 (trojan). Faux AmiExpress v5.0.

- Copy LX103 Bomb (fichier).

- Creator (trojan).

- Creeping Eel (bloc d'amorce)

- Creeping Eel dropper (trojan).

- Crime !++_872 (lien).

- Crime !++_872 Driveinfo dropper (trojan).

- Crime !_1000 (lien).

- Crime 92 (lien).

- Cryptic Essence (lien).

- D-Structure A (fichier).

- D-Structure B (fichier).

- D-Structure C (fichier).

- Damage (trojan). Faux LZX 1.20 Pro.

- Damage Format (trojan). Faux LZX 1.20 Pro.

- Darth Vader 1.1 (fichier).

- Datalock 1.1 (bloc d'amorce).

- Datalock 1.2 (bloc d'amorce).

- Datalock Dropper (trojan).

- Dat 89 (bloc d'amorce).

- Debugger (lien).

- Decade (fichier). Autre nom : Andy.

- Decade dropper (trojan). Autre nom : Andy dropper.

- Decompiler (trojan).

- Degrad (trojan).

- Destructor (bloc d'amorce).

- Detlef (bloc d'amorce).

- Digital-Dream Dropper (trojan).

- Digital Emotions (bloc d'amorce).

- Disaster-Master 2 (fichier).

- Disaster-Master 2 dropper (trojan).

- Disgust (bloc d'amorce).

- DiskDoctors 1.01 (bloc d'amorce).

- DiskDoctors 1.01 dropper (trojan).

- DiskDoctors 1.02 (bloc d'amorce).

- DiskDoctors - GrimReaper (bloc d'amorce).

- DiskDoctors - HaukeExterminator (bloc d'amorce).

- DiskDoctors - Paratax 2 (bloc d'amorce).

- DiskGuard (bloc d'amorce).

- DiskHerpes (bloc d'amorce).

- DiskHerpes - Executors (bloc d'amorce).

- Disktroyer 1 (fichier).

- Disktroyer 2 (fichier).

- Disk Info Bomb (fichier).

- Disnomia (lien).

- Divina Exterminator (bloc d'amorce).

- DKG Blum (trojan).

- DMS 213 Bomb (trojan).

- Doom (lien).

- Doom dropper (trojan).

- Dotty (bloc d'amorce).

- Doubledensity (bloc d'amorce)

- Dph Vos (trojan).

- DumDum 2 (bloc d'amorce)

- DV RootFormatter (système).

- Ebola 1 (lien).

- Ebola 2 (lien).

- Ebola Dopper (trojan).

- Elbereth 1 (lien).

- Elbereth 2 (lien).

- Elbereth 3 (lien).

- Elbereth 3 dropper (trojan).

- Elbereth 4 (lien).

- Eleni 1.6 (multipartie).

- Eleni 2.2 (bloc d'amorce).

- Eleni 2.2 dropper (fichier).

- Eleni - MessAngel (multipartie).

- Excrement Sentinel (bloc d'amorce).

- Excrement Sentinel dropper (fichier).

- Excreminator 1 (trojan).

- ExHacker (trojan).

- Explode (lien).

- Extreme (bloc d'amorce).

- Extreme - Fat 2 (bloc d'amorce).

- Extreme - Primavera (bloc d'amorce).

- Extreme - TFC 1.03 (bloc d'amorce).

- Extreme - TFC 2.14 (bloc d'amorce).

- Extreme - TFC Evergreen (bloc d'amorce).

- Extreme - TFC Loadwb dropper (fichier).

- Extreme - TFC Revenge (fichier).

- Extreme - Zaccess 3.0 (bloc d'amorce).

- FA58B1EF (lien). Autre nom : LHA FA8B1EF.

- Fast (bloc d'amorce).

- Fast Clone 1 (bloc d'amorce).

- FICA (bloc d'amorce).

- Fileghost 1 (lien).

- Fileghost 1 dropper (trojan).

- Fileghost 2 (lien).

- Fileghost 2 dropper (trojan).

- Fileghost 3 (lien).

- Fred Cohen (bloc d'amorce). Autre nom : Hoden 33.17.

- Freedom bomb (fichier).

- Frenchkiss (bloc d'amorce).

- Frity (bloc d'amorce).

- Fungus/LSD (lien).

- Fungus/LSD dropper (trojan).

- Future Disaster (bloc d'amorce).

- Fuck Device (bloc d'amorce).

- G-Zus Packer (fichier).

- Gaddafi (bloc d'amorce).

- Gaddafi - CrackerExterminator (bloc d'amorce).

- Gaddafi - Khomeni (bloc d'amorce).

- Gaddafi - Mad II (bloc d'amorce).

- Gathering 95 (trojan).

- Gene Stealer (bloc d'amorce).

- Glasnost (bloc d'amorce).

- Glasnost - Fast Eddie Infector (bloc d'amorce).

- Glasnost - Flashback (bloc d'amorce).

- Glasnost - Tai13 (bloc d'amorce).

- GlobVec (lien).

- GodAnsi (trojan).

- Golden Rider (lien).

- Gotcha 1 (trojan).

- Gotcha 2 (trojan).

- Grafitti (bloc d'amorce).

- Gremlin (bloc d'amorce).

- GV HS15 (trojan).

- GX-Team (bloc d'amorce).

- Gyros (bloc d'amorce).

- Hanf (lien).

- HappyNewYear 96 (lien).

- HappyNewYear 96 dropper (trojan). Injecteur : DemoManiac v2.19.

- HappyNewYear 96 DeTag (trojan).

- HappyNewYear 96 DM2 19 (trojan).

- HappyNewYear 96 Opt. (lien).

- HappyNewYear 96 Opt. dropper (trojan).

- HappyNewYear 97 (lien).

- HappyNewYear 98 (lien).

- HappyNewYear 98 dropper (trojan). Injecteur : DeTag 0.63a.

- HappyNewYear 99 (lien).

- Harrier A (lien).

- HCS 1 (bloc d'amorce).

- HCS 2 (bloc d'amorce).

- HD Install (trojan).

- HD Protect (trojan). Autre nom : Lurad.

- HD Speedup (trojan).

- Hexer/BEA 1 (fichier).

- Hexer/BEA 2 (fichier).

- Hexer/BEA 3 (fichier).

- Hitch-Hiker 1.10 (lien).

- Hitch-Hiker 2.01 (lien).

- Hitch-Hiker 2.01 dropper (lien).

- Hitch-Hiker 3.00 (lien).

- Hitch-Hiker 3.00 dropper (lien).

- Hitch-Hiker 4.11 (lien).

- Hitch-Hiker 4.23 (lien).

- Hitch-Hiker 5.00 (lien).

- Hitch-Hiker 5.00 dropper A (trojan).

- Hitch-Hiker 5.00 dropper B (trojan).

- Hitch-Hiker 5.00 dropper C (trojan).

- Hochofen (lien).

- Hoden 33.17 (bloc d'amorce).

- Hoden 33.17 - COHEN (bloc d'amorce). Autre nom : Fred Cohen.

- IconDepth 1.3 fake (fichier).

- Illegal Access (lien).

- Incognito (bloc d'amorce).

- Infiltrator (lien).

- Infiltrator - DarkAvenger A (lien).

- Infiltrator - DarkAvenger B (lien).

- Intl Gag (trojan).

- Inspector X of A.L.F (donnée).

- Invader (lien).

- IO4-Invi (trojan).

- IRQ 1 (lien).

- IRQ 2 (lien).

- IRQ - Metamorphosis (multipartie).

- Jeff 1.31 (fichier). Autre nom : Butonic 4.55.

- Jeff 3.00 (fichier). Autre nom : Butonic 3.00.

- JINX (bloc d'amorce).

- Jitr (bloc d'amorce).

- JizAnsi (trojan).

- Jode Capullos Test (fichier).

- Jode Capullos dropper 1 (trojan).

- Jode Capullos dropper 2 (trojan).

- Joker A - InstSG (trojan).

- Joker B - Condom (trojan).

- Joshua 1.0 (bloc d'amorce).

- Joshua 2.1 (bloc d'amorce).

- Joshua 2.2 (bloc d'amorce).

- Joshua 3.0 (bloc d'amorce).

- Karadic (trojan).

- Karl Marx (bloc d'amorce).

- Kauki (bloc d'amorce).

- Kefrens 1 (bloc d'amorce).

- Kefrens 2 (bloc d'amorce).

- Killed (bloc d'amorce).

- Khomeini (bloc d'amorce).

- Kuk Crew (trojan).

- Labtec (trojan).

- Lads (bloc d'amorce).

- Lads - Zest (bloc d'amorce).

- LameBlame (bloc d'amorce).

- LameBlame - Chaos (bloc d'amorce).

- LameBlame - Cheater Hijacker (bloc d'amorce).

- LameBlame - Cheater Hijacker dropper (trojan).

- LameBlame - Polish (bloc d'amorce).

- LameGame (bloc d'amorce).

- Lamer 1.0 (bloc d'amorce).

- Lamer 2.0 (bloc d'amorce).

- Lamer 3.0 (bloc d'amorce).

- Lamer 4.0 (bloc d'amorce).

- Lamer 4.0 - Starcom 2 (bloc d'amorce).

- Lamer 5.0 (bloc d'amorce).

- Lamer 6.0 (bloc d'amorce).

- Lamer 6.0 - Starcom 4 (bloc d'amorce).

- Lamer 7.0 (bloc d'amorce).

- Lamer 8.0 (bloc d'amorce).

- Lamer dropper (trojan).

- Lamer - Boot Aids (bloc d'amorce).

- Lamer - Boot Aids - Starcom 5 (bloc d'amorce).

- Lamer - Clist (bloc d'amorce).

- Lamer - Hilly (bloc d'amorce).

- Lamer - Ingos return (bloc d'amorce).

- Lamer - Mad 4 (bloc d'amorce).

- Lamer - Metamorphosis (multipartie).

- Lamer - VirusX L8 dropper (trojan).

- Lamer - Warshaw Avenger (bloc d'amorce).

- LamerLink (fichier).

- LamerLink - Gotcha lamer (fichier).

- LamerLink - LoadWB (fichier).

- LamerLink - Return Of Lamer (fichier).

- LamerLink - Revenge 1 (fichier).

- LamerLink - Revenge 2 (fichier).

- Laureline Female (bloc d'amorce).

- Laureline Male (bloc d'amorce).

- Leviathan (multipartie).

- LHA FA58B1EF (lien). Autre nom : FA8B1EF.

- Liberator 1.21 (fichier).

- Liberator 3.00 (fichier).

- Liberator 5.01 (fichier).

- Liberator 5.01 - Lamerfry (fichier).

- Lisa Fuck Up 3 (trojan).

- Little Sven (bloc d'amorce).

- Little Sven dropper (trojan). Autre nom : XCopy v6.5.

- LOBO Simple (lien).

- LOBO Weird (lien).

- LOBO Weird dropper (lien).

- Loop Combo (fichier).

- Loverboy (bloc d'amorce).

- Lurad (trojan). Autre nom : HD Protect.

- LZ (lien).

- Mad Roger (bloc d'amorce).

- Mallander (bloc d'amorce).

- Max - Creeping eel (bloc d'amorce). Autre nom : Creeping eel.

- Max - Digital Dream dropper (trojan).

- Max - DiskKiller bomb Xa (fichier).

- Max - Max Of Starlight (bloc d'amorce).

- Max - Mutilator (bloc d'amorce).

- Max - Suicide (bloc d'amorce).

- Mega(lien).(lien).

- MegaMaster (bloc d'amorce).

- MenemsRevenge (lien).

- MessAngel (fichier).

- MGs (bloc d'amorce).

- Modemcheck (fichier).

- Modemcheck - 666 (trojan).

- Mosh bomb (bloc d'amorce).

- Mosh bomb 1 (bloc d'amorce).

- Mosh bomb 2 (bloc d'amorce).

- Motaba 3 (lien).

- Motaba 3 dropper (trojan).

- Mount (fichier).

- Mount dropper (trojan).

- Mount Bomb - SMBX Dropper (fichier).

- MUI 4.0 Fake (trojan).

- Multilator (bloc d'amorce).

- MutationNation (lien).

- Nasty Nasty (bloc d'amorce).

- NeuroticDeath 1 (lien).

- NeuroticDeath 2 (lien).

- NeuroticDeath 3 (lien).

- NeuroticDeath 4 (lien).

- NewAge92 (lien).

- New(lien).(lien).

- NewLink dropper (trojan).

- Nibbler (lien).

- Nibbler dropper (lien).

- NoName (212 bytes) (lien). Autre nom : 212.

- NoName (248 bytes) (lien).

- NorthStar 1 (bloc d'amorce).

- NorthStar 2 (bloc d'amorce).

- NorthStar EastStar (bloc d'amorce).

- NorthStar EastStar dropper (trojan).

- NorthStar Ripper (bloc d'amorce).

- Obelisk 1 (bloc d'amorce).

- Obelisk 2 (bloc d'amorce).

- Omsa (bloc d'amorce).

- Opapa (bloc d'amorce).

- Orb 95 (fichier).

- Overkill (bloc d'amorce).

- Pamelashow (trojan).

- Paradox 1 (bloc d'amorce).

- Paradox 2 (bloc d'amorce).

- Pentagon Circle (bloc d'amorce).

- Pentagon Circle 2 (bloc d'amorce).

- Pentagon Circle 3 (bloc d'amorce).

- Penetrator 2001 (lien).

- Pestilenc (bloc d'amorce).

- Phantom (lien).

- Phantom dropper (trojan). Faux SuperNovaKiller par SHI.

- Poland (lien).

- Polish Power (lien).

- Polyzygotronifikator (lien).

- Port 2421 (trojan).

- Port 4097 (trojan).

- Promoter (multipartie).

- Purge (fichier).

- Purge dropper (trojan).

- Qrdl 1.1 (lien).

- Random Access Bomb (bloc d'amorce).

- Rastenbork v1.2 (bloc d'amorce).

- Rastenbork v1.2 dropper (fichier).

- Rastenbork v2.0 (bloc d'amorce).

- Rastenbork v2.0 dropper (fichier).

- Red October 1.7 (lien).

- Reorgit (trojan).

- Revenge 1.2G (bloc d'amorce).

- Revenge 1.2G - Sendarian (bloc d'amorce).

- Revenge Bootloader (bloc d'amorce).

- Revenge Nano A (fichier).

- Revenge Nano B (fichier).

- Rexxfunc.library (trojan).

- Ripper (bloc d'amorce).

- Robby (bloc d'amorce).

- Sachsen 1 (bloc d'amorce).

- Sachsen 3 (bloc d'amorce).

- Saddam (bloc d'amorce).

- Saddam 1 (système).

- Saddam 2 (système).

- Saddam 3 (système).

- Saddam 4 (système).

- Saddam 5 (système).

- Saddam 6 (système).

- Saddam 7 (système).

- Saddam 4711 Snoopdos (trojan).

- Saddam - Affe (système).

- Saddam - Animal (système).

- Saddam - Diskval 1234 (système).

- Saddam - DiVa (système).

- Saddam - DiVa dropper (trojan).

- Saddam - File (fichier).

- Saddam - Gral (système).

- Saddam - Hardex (système).

- Saddam - Iran (système).

- Saddam - Kick (système).

- Saddam - Laurin (système).

- Saddam - Loom (système).

- Saddam - Nato (système).

- Saddam - Parfum (système).

- Saddam - Risc (système).

- Saddam - II (système).

- SaoPaulo (bloc d'amorce).

- SCA (bloc d'amorce).

- SCA - 2001 (bloc d'amorce).

- SCA - 666 (bloc d'amorce).

- SCA - AEK (bloc d'amorce).

- SCA - Aids HIV (bloc d'amorce).

- SCA - Assassin (bloc d'amorce).

- SCA - BadBytes 4 (bloc d'amorce).

- SCA - Baltasar (bloc d'amorce).

- SCA - Big Boss (bloc d'amorce).

- SCA - Blade Runners (bloc d'amorce).

- SCA - BS1 (bloc d'amorce).

- SCA - DAG (bloc d'amorce).

- SCA - DAG dropper (trojan).

- SCA - Deniz (bloc d'amorce).

- SCA - DiskTerminator (bloc d'amorce).

- SCA - DTL (bloc d'amorce).

- SCA - Error (bloc d'amorce).

- SCA - DTL (bloc d'amorce).

- SCA - Iceman and Irq (bloc d'amorce).

- SCA - KarlMarx (bloc d'amorce).

- SCA - Kefrens 1 (bloc d'amorce).

- SCA - Kefrens 2 (bloc d'amorce).

- SCA - LSD (bloc d'amorce).

- SCA - MEXX (bloc d'amorce).

- SCA - Microsystems (bloc d'amorce).

- SCA - Microsystems Starlight 2 (bloc d'amorce).

- SCA - Paratax 1 (bloc d'amorce).

- SCA - REP (bloc d'amorce).

- SCA - UltraFox (bloc d'amorce).

- ScareCrow 1 (trojan).

- ScareCrow 2 (trojan). Faux IBrowse v2.00 68030+.

- Scarface 1 (bloc d'amorce).

- Scarface 2 (bloc d'amorce).

- Sepultura 1.00 (bloc d'amorce).

- Sepultura 2.26 (bloc d'amorce).

- SehrJung dropper (trojan).

- Shit (bloc d'amorce).

- Sinister Syndicate (bloc d'amorce).

- Smeg 1 (lien).

- Smeg 2 (lien).

- Smeg 2 dropper (trojan).

- SmilyCancer 1a (fichier).

- SmilyCancer 1b (fichier).

- SmilyCancer 1c (fichier).

- SmilyCancer 1 dropper (trojan).

- SmilyCancer 2 (fichier).

- Sonja (bloc d'amorce).

- Starlight (trojan).

- STD Craps 1 (lien).

- STD Craps 1 dropper (trojan).

- STD Vaginitis 1 (lien).

- STD Vaginitis 1 dropper (trojan). Faux CygnusEd v4.17.

- STD Vaginitis 2 (lien).

- STD Vaginitis 2 dropper (trojan).

- STD Vaginitis 3 (lien).

- StrangeAtmosphere (lien).

- StrangeAtmosphere dropper 1 (lien).

- StrangeAtmosphere dropper 2 (lien).

- Sumpf Gag (trojan).

- Suntronic (bloc d'amorce).

- Super Nova (lien). Autre nom : Phantom.

- Supply Team (bloc d'amorce).

- Surprise (trojan).

- Susi Drive Stepper (trojan).

- Swifter (trojan).

- SystemZ 3.0 (bloc d'amorce).

- SystemZ 4.0 (bloc d'amorce).

- SystemZ 5.0 (bloc d'amorce).

- SystemZ 5.1 (bloc d'amorce).

- SystemZ 5.3 (bloc d'amorce).

- SystemZ 5.4 (bloc d'amorce).

- Target (bloc d'amorce).

- TCP 2001 Remoteshell (trojan).

- TCP 2421 Remoteshell (trojan).

- TCP 4097 Remoteshell (trojan).

- TCP Datatypes (trojan).

- TCP ZakahackandPatch (trojan).

- TDTJ (trojan).

- TeleCom (fichier).

- Telstar (bloc d'amorce).

- Termigator (bloc d'amorce).

- Timebomb 09 7840 (trojan).

- Timebomb 1.0 (bloc d'amorce).

- Timebomb - BadBytes 2 (bloc d'amorce).

- Timebomb - Fat 1 (bloc d'amorce).

- Timebomb - LameGame (bloc d'amorce).

- Timebomb - Omsa (bloc d'amorce).

- Timebomb - TAI 4 (bloc d'amorce).

- Timebomb - Tomates Gentechnik (bloc d'amorce).

- Timer (trojan).

- Timer Bomber (trojan).

- Trainer (trojan).

- Traveling Jack 1 (lien).

- Traveling Jack 2 (lien).

- Traveling Jack AntiChrist (lien).

- Traveller 1.0 (bloc d'amorce).

- Trilobyte 1 (trojan).

- Trilobyte 2 (trojan).

- Trilobyte 3 (trojan).

- Triplex (bloc d'amorce).

- Trisector911 (bloc d'amorce).

- Trustnoone 1 (trojan).

- Trustnoone 2 (trojan).

- Trustnoone 3 (trojan).

- Turk (bloc d'amorce).

- Turk Color (fichier).

- Turk Influenza (bloc d'amorce).

- Uhr (bloc d'amorce).

- Ultrafox (bloc d'amorce).

- ULVD8 (bloc d'amorce).

- Unpack JPEG (trojan).

- VCCofTNT (bloc d'amorce).

- Vermin (bloc d'amorce).

- Vermin - Superboy (bloc d'amorce).

- VirConstructorSet 1 (virus d'amorce).

- VirConstructorSet 1 (fichier).

- VirConstructorSet 2 (virus d'amorce).

- VirConstructorSet 2 (fichier).

- VirusBlaster 23.9232 (fichier).

- VirusHunter (trojan).

- VirusKiller (bloc d'amorce).

- VirusTest Bomb 936 (trojan).

- Virus V1 (bloc d'amorce).

- Vkill 1 (bloc d'amorce).

- Vkill 1 dropper (fichier).

- Vkill 2 (bloc d'amorce).

- Vkill VirusPredator (bloc d'amorce).

- VMK 3.00 (trojan).

- Voxel Svind (trojan).

- VTek 2.2 (lien).

- VTek 2.2 dropper (lien).

- Waft (bloc d'amorce).

- Wahnfried (bloc d'amorce).

- Warhawk (bloc d'amorce).

- Warhawk - BadBytes 1 (bloc d'amorce).

- Warhawk - DiskFurunkel (bloc d'amorce).

- Warhawk - Indiana Jones (bloc d'amorce).

- Warhawk - RAF (bloc d'amorce).

- Warhawk - TTS1 (bloc d'amorce).

- Wave (trojan).

- WireFace - MakeKey (trojan). Faux MakeKey v1.10.

- WireFace - ScanLink (trojan). Faux Scanlink v1.0.

- WireFace - LZX (trojan). Faux LZX v1.20.

- WireFace - ComKiller (trojan). Faux Commander Killer.

- WireFace - AECrack (trojan).

- WireFace - CheckMount (trojan).

- WireFace - DarkRoom (trojan).

- WireFace - Rock n Roll (trojan).

- WireFace - SetBuf (trojan).

- Wizard Timebomb (trojan).

- XCopy 6.5 (trojan).

- XCopy 8.5 (trojan).

- xCom (lien).

- Xeno 1 (lien).

- Xeno 2 (lien).

- Xeno Bestial (lien).

- XFD Infiltrator (lien).

- Xtruder 3.5 (trojan).

- YAM Patcher (trojan).

- Zakapior (trojan).

- Zenker Ingo (bloc d'amorce).

- ZIB (fichier).

- ZIB dropper (trojan).

- ZINE (fichier).

- Zinko (trojan).

- Zombi 1.0 (bloc d'amorce).

- ZonderCommando 2 (trojan).

Les logiciels antivirus sont des logiciels capables de détecter des virus, détruire, mettre en quarantaine et parfois de réparer les fichiers infectés sans les endommager. Ils utilisent pour cela de nombreuses techniques, parmi lesquelles :

- La reconnaissance de séquences d'octets caractéristiques (signatures) d'un virus particulier.

- La détection d'instructions suspectes dans le code d'un programme (analyse heuristique).

- La création de listes de renseignements sur tous les fichiers du système, en vue de détecter d'éventuelles modifications ultérieures de ces fichiers par un virus.

- La détection d'ordres suspects.

- La surveillance des lecteurs de support amovible : disquettes, Zip, CD, DVD, Clé USB...

Mill

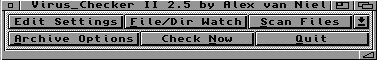

Virus Checker II

Virus Executor

VirusZ III

VT-Shutch

Nous avons la chance sur Amiga d'avoir beaucoup moins de virus que sous Windows. Ce cas de figure est encore plus vrai pour les Amiga NG (machines sous AmigaOS 4, MorphOS, AROS) pour lesquels il n'existe pas (encore ?) de virus. Le marché de niche de l'Amiga a cet avantage qu'il n'attire pas les programmeurs de virus : il n'y a aucune gloire a en retirer.

Sur Amiga Classic, la longue liste de virus ci-dessus est sous contrôle via des antivirus comme VirusZ ou VirusChecker. Il existe encore des sources d'infection potentielles mais les plus grosses sources de logiciels (comme Aminet) ont été filtrées au fil des années et ne devraient plus présenter de virus à l'heure actuelle.

Début 2006, Erik Olausen a annoncé la fin du développement de son antivirus Virus Executor. Le nombre de virus sur Amiga s'est considérablement réduit depuis les années 2000 et la maintenance d'un tel programme est devenu obsolète. La guerre des virus sur Amiga Classic est donc derrière nous.

Liens

Voici quelques liens relatifs aux virus et antivirus sur Amiga :

- Aminet (répertoire "Virus"), des dizaines d'outils pour traiter les virus.

- Virus Help Denmark, collectif danois traquant les virus Amiga.

- Virus Help Team Canada, collectif canadien traquant les virus Amiga.

- Amiga AntiVirus, la page antivirus de Dirk Stoecker.

- Antivirus IRQ, programmation d'un antivirus contre IRQ.

- Antivirus Saddam Hussein Virus, programmation d'un antivirus contre Saddam Hussein Virus.

- Virus SCA, désassemblage et explication du code source du virus SCA.

|